WannaCrypt.Un virus extraño?

El ciberataque de WannaCrypt. Un virus extraño?

El ciberataque mundial iniciado el viernes dejó 200.000 víctimas, principalmente empresas, en al menos 150 países, en España, 600 infecciones.

El Instituto Nacional de Ciberseguridad (Incibe) ha explicado que se han confirmado cerca de 600 infecciones por el virus WannaCrypt, de las que menos de una decena habría afectado a empresas estratégicas nacionales. Esto sitúa a España en el puesto 18 en el ranking por países infectados.

El Centro de Respuesta a Incidentes de Seguridad e Industria (Certsi) trabaja con las entidades afectadas, especialmente con Telefónica, para minimizar y acotar el alcance del ataque en otras empresas y organismos.

Gracias a este trabajo han podido confirmar que existen dos variantes, que han renombrado como WannaCrypt.A y WannaCrypt.B. WannaCrypt.A se ha propagado en 100.000 equipos de 166 países mientras que aún no se tienen datos disponibles de WannaCrypt.B, más allá de que esta es la variante que ha afectado a Telefónica.

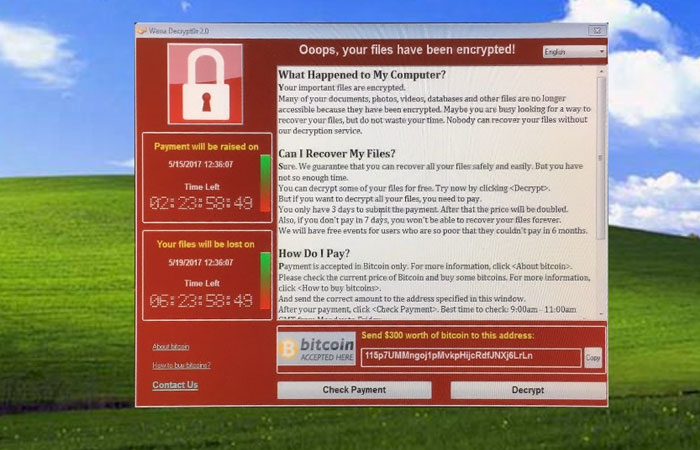

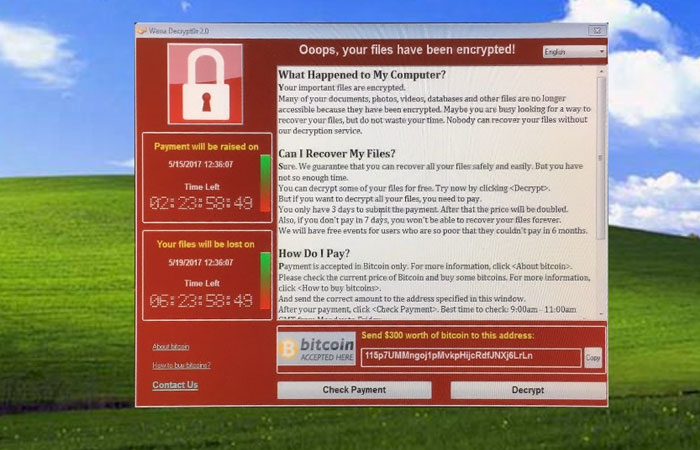

Este virus informático infecta un equipo y se propaga a todos los equipos de una misma red aprovechando una serie de vulnerabilidades en sistemas operativos Windows de Microsoft. Ya se disponen de actualizaciones de seguridad para cubrir todos los sistemas operativos, tanto los que actualmente tienen soporte oficial como, de manera excepcional, versiones obsoletas como Windows XP, Windows Server 2003 y Windows 8.

Según Europol, la amenaza puede ir a más a partir de hoy mismo. "Ahora mismo estamos ante una amenaza que puede escalar. Los números están aumentando.

Probabilidad "muy alta" de nuevos ataques

Buena parte de las campañas de propagación de 'malware' suelen empezar entre el domingo por la noche y el lunes por la mañana para coger con la guardia baja a los usuarios que acceden a sus ordenadores. Esto justificaría que lunes hubiese que estar vigilantes, al ser fecha habitual de infecciones. La preocupación, sin embargo, está en nuevas versiones más agresivas que ya no se podrían frenar con las técnicas usadas con WannaCry.

Un punto importante son los portátiles que lleven de su casa los empleados. Al no haber sido actualizados, aunque la empresa haya actualizado equipos este fin de semana, pueden convertirse en un punto de entrada a la red corporativa.

El peligro está en las empresas que no hayan actualizado aún sus sistemas Windows, especialmente las pymes o, "las que tengan Windows pirata, las que no sepan que tienen abierto el puerto 445 a todo internet".

Hay en internet 1,5 millones de dispositivos con el puerto 445 abierto, según el buscador Shodan, aunque esto engloba todo tipo de sistemas operativos, cuando solo los Windows son vulnerables. En caso de que se les haya aplicado el parche correspondiente, aunque tengan el puerto abierto están a salvo.

WannaCry es un virus "extraño". Da la impresión de ser el mayor ciberataque de la historia... con 'solo' 200.000 víctimas en 150 países

Otro punto importante es que a estas horas todos los antivirus detectan a WannaCry, lo que hace prever que podamos ver un repunte pero no la debacle del fin de semana. Las empresas cuentan también con una defensa que el CCN-CERT puso a disposición de todo el mundo muy al principio del ataque: el programa NoMoreCry, que bloquea la ejecución del 'ransomware'.

WannaCry es un virus al que muchos expertos califican de "extraño". Da la impresión de ser el mayor ciberataque de la historia, ha armado un revuelo de dimensiones épicas... con 'solo' 200.000 víctimas en 150 países. Nada comparado con las infecciones que consiguieron otros gusanos, como los 50 millones de ordenadores afectados por I Love You en mayo de 2000, o los 11 millones del gusano Conficker en 2008.

Y es que WannaCry parece buscar hacer el menor daño posible. Por una parte a todos nos sorprendió que se hubiera utilizado un 'ransomware' para el ataque, probablemente el 'malware' menos discreto que hay hoy en día, y que además fuera lanzado un viernes, limitando las capacidades de infección y permitiendo a los administradores de sistemas disponer de todo un fin de semana para restaurar los equipos infectados.

Otros virus habría podido explotar el mismo agujero y hacer mucho más daño, sin dar a conocer su presencia en la red, por ejemplo robando información. Un 'ransomware' se detecta fácilmente porque de repente 'estalla' en la pantalla del ordenador una ventana pidiendo el rescate, como puede verse en algunos vídeos que lo han registrado.

WannaCry no ha afectado de momento a los ordenadores domésticos, mientras que I Love You sí lo hacía, de ahí sus altos ratios de infección. El protocolo SMB viene desactivado en las versiones domésticas de Windows. Los proveedores de acceso tienen cortado el acceso a este puerto desde el exterior hacia los ordenadores de sus clientes, por lo que en principio los usuarios domésticos no corren peligro. El ataque iba expresamente dirigido a empresas y organizaciones.

Nuevas variantes más agresivas

En el código del 'ransomware' también hay una cosa extraña: la existencia de un 'interruptor' para activar o desactivar el virus. Es el famoso dominio www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, si el virus puede conectarse a él, deja de infectar. Si no, sigue. No es nada raro: es sabido que los gusanos informáticos se pueden descontrolar y a veces se les pone un 'botón' para pararlos, pero suele esconderse mejor, o cifrarlo.

Se creía que poner este 'interruptor' y tan a la vista había sido un error de los atacantes. Pero la realidad es que nuevas variantes que acaban de aparecer llevan también esta función, con otros nombres de dominio. Ahora bien, para complicarlo un poco más, algunas variantes hacen caso al dominio y otras no. Y las últimas que se han visto ya no llevaban 'interruptor'.

La aparición de nuevas variantes, con o sin dominio, por suerte todas de momento detectadas por los antivirus, se ha acelerado durante las últimas horas, como un anuncio de lo que puede llegar a partir de hoy. Y puede ser peor. Mientras, la confusión empieza a hacerse patente entre los investigadores, cansados después de estar tres días en alerta, con pocas horas de descanso y un enemigo que mueve los hilos desde la oscuridad, dando la sensación de que se está a su merced. El Instituto Nacional de Ciberseguridad, Incibe, ha publicado unas recomendaciones para que podamos sentirnos algo más seguras y seguros. Hoy, o en los próximos días, sabremos si llega o no un nuevo 'ciberapocalipsis'.

Recomendaciones del CERTSI (Equipo de Respuesta ante Emergencias Informáticas (CERT, del inglés Computer Emergency Response Team)

Desde el Certsi se recomienda seguir informados a través de los canales oficiales y mantenerse pendiente de las actualizaciones periódicas.

Actualizar los equipos con los últimos parches de seguridad publicados por el fabricante.

No abrir ficheros, adjuntos o enlaces de correos electrónicos no confiables, ni contestar a este tipo de correos.

Se debe extremar la precaución al seguir enlaces en correos, mensajería instantánea y redes sociales, aunque sean de contactos conocidos.

También proteger los equipos con antivirus, antimalware y cortafuegos, y realizar copias de seguridad periódicas de toda información, especialmente de la más sensible o importante.